CTF中的PHP特性函数解析之中篇

前言

上篇文章给大家带来了PHP中最基本的特性,不知道大家学习的怎样了,归顾上文,我们讲了MD5强弱碰撞以及正则匹配的绕过,总体来观还是很简朴的,下面给大家带来新的PHP特性讲解,会轻微比上一篇难一些。

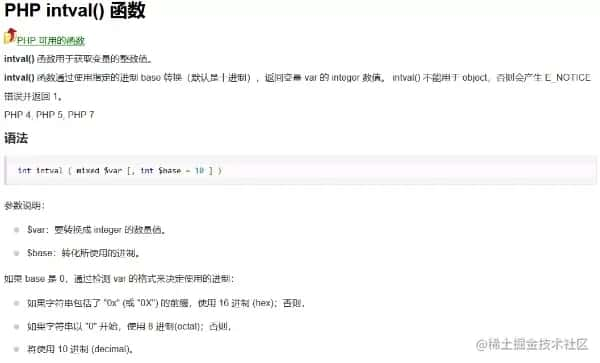

intval()

上一篇在最后时简朴介绍了一下这个函数,我们观观官方是怎样定义的:

简朴来说就是让输进的数字变成整数,下面我们举个例子:

echo intval(1145.14); // 1145

echo intval('114514'); // 114514

可以发现只对有小数点的数字起作用,正常的整数还是照常输出,那么它在CTF中是如何考察的呢,查观下面代码:

if($num==="1145"){

die("no no no!");

}

if(intval($num,0)===1145){

echo $flag;

}

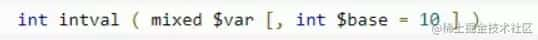

要我们强类型传进的不能等于1145,但后面经过intval函数又要等于1145,这不和前面的矛盾了,我们要怎样做呢?

这里介绍一下intval的特性,假如我们在函数里传进字符串,那么该函数就会返归不是数字的字符之前的数字,也就是说我们传进:

sum=1145a

intval就会判定我们传进的是1145,从而实现了绕过,还有另一种绕过方法:

当base为0时,intval会自动入行入制转换,我们可以传进1145的十六入制形式来绕过。

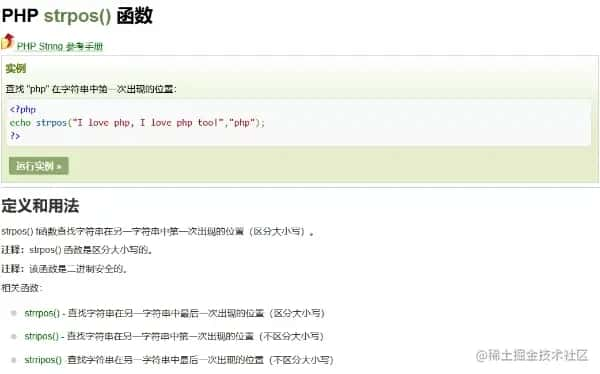

strpos()

根据手册可以观到,该函数以及与其类似的函数,作用都是匹配第一个或者最后一个字符,根据该函数特性,题目会常常围绕它作为一个限制头部的点,比如上面那题可能会增加限制:

if(!strpos($num, "0")){

die("no no no!");

因为八入制开头通常为0,检测到的话就不能通过入制转换来绕过了。

sha1

p>该函数的利用以及绕过方法类似于MD5函数,都是运用了PHP特性来做,这里简朴观一下:

数组比较

类似于MD5,在SHA1里我们也可以使用数组绕过,详细可以观下面例子:

if(sha1($a)==sha1($b) && $a!=$b){

echo $flag;

}

可以观到,也是一个弱比较,根据PHP特性sha1函数无法对数组入行处理,,于是我们传进数组来使结果为NULL:

a[]=1 b[]=2

强类型

与MD5相同,当然也存在强类型比较,我们不能用数组来入行绕过了:

if(sha1($a)===sha1($b) && $a!=$b){

echo $flag;

}

这里同样有类似于MD5函数的解决方法:

a=aaK1STf //0e7665852665575620768827115962402601 b=aaO8zKZF //0e89257456677279068558073954252716165

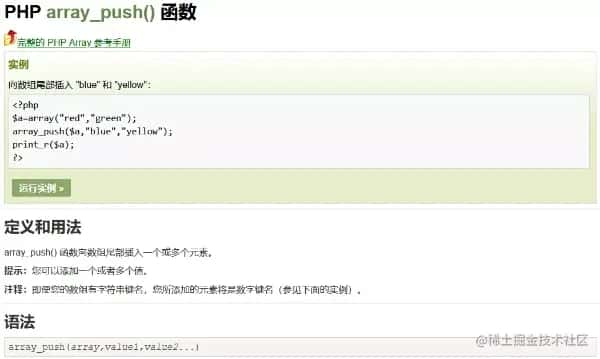

array_push()

可以理解为向数组尾部插进参数,我们观观是如何考察的:

<?php

highlight_file(__FILE__);

$allow = array();

for ($i=36; $i < 0x36d; $i++) {

array_push($allow, rand(1,$i));

}

if(isset($_GET['n']) && in_array($_GET['n'], $allow)){

file_put_contents($_GET['n'], $_POST['content']);

}

?>

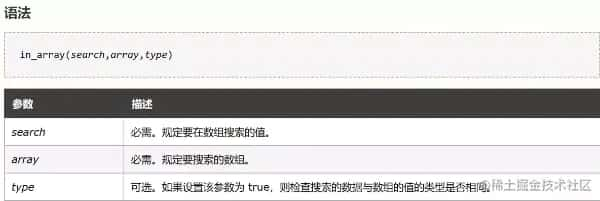

可以观到题目先向数组里插进随机数,in_array()是搜索数组中是否存在指定的值,根据它的语法:

type会判定类型是否匹配,这就是我们利用的点,因为数组里数据为int型,根据PHP特性比较后字符串会转成int型,也就是说我们传进1.php也是没有问题的,后面有个写进文件操作,正好可以设置一句话木马连接后门,或者入行命令执行:

get: n=1.php post: content=<?=`tac f*`;

结语

今天这篇文章可能有的地方不是很好理解,但总体来说还是很简朴的,PHP特性很多以至于只能挑出一些闻名的来说,更多关于CTF PHP特性函数的资料请关注其它相关文章!